-

Кто следит завами всети?

08.11.2010

Гаджеты

Гаджеты -

Кроме того бирки E-ZPass, каковые применяют в Соединенных Штатах для дистанционной оплаты проезда по платным дорогам, являются объектом кибершпионажа. Негласно установленные устройства считывания снабжают заинтересованные инстанции информацией о перемещении автомобиля.

Территории компьютерной безопасности Так в каком месте мы оказываемся на шкале защиты отечественного частного пространства?Выберите ту сторону, где царит сетевая свобода, и вам не требуется будет захламлять собственную память различными паролями. Но в ваше хозяйство будут совать шнобель кто хочешь — от спам-ботов до шпионов АНБ. А вдруг выбрать сторону противоположную, защищенную от цифрового вмешательства, вы почувствуете себя в безопасности, но и в изоляции.

Большая часть из нас желало бы комфортно устроиться где-то посередке. Живя в цифровом мире, не совершай опрометчивых шагов.

Ади Камдар, основатель Electronic Frontier (правозащитный «Фонд электронных пределов») «Рассуждая о защите собственного частного пространства, мы довольно часто забываем о проблеме ее полномочий и власти.

У людей должно быть право знать, что происходит, право сообщить «нет» либо хотя бы сократить возможности манипуляций с их личными данными».

Эдуард Сноуден, организовавший утечку информации из АНБ, еще раз доказал: то, что нам везде мерещится слежка, это совсем не паранойя. Руководство США и в действительности шпионит за каждым гражданином. Допустим, агентства, несущие ответственность за отечественную безопасность, должны иметь какие-то полномочия для слежки за террористами, но для этого нельзя загонять под колпак все население страны.

У темы «с тайной личной жизни покончено» имеется и вторая сторона. Мы можем бороться с размыванием «прайвеси» посредством тех же разработок, каковые используются для вторжения в нашу жизнь.

Да, при нынешнем техническом уровне, разрешающем воровать у нас отечественные индивидуальные тайны, мы можем и защищаться от воров, взяв на вооружение те же успехи цифровых разработок. Оберегая собственные эти от постороннего вторжения (для этого возможно применять и шифровку, и многие другие средства), вы вставляете собственный веское слово в дискуссию о том, необходимо ли и возможно ли бороться за собственную информационную безопасность. Само собой разумеется, необходимо и возможно.

Потому что страдает она в первую очередь от отечественного же пренебрежения к мерам ее защиты.

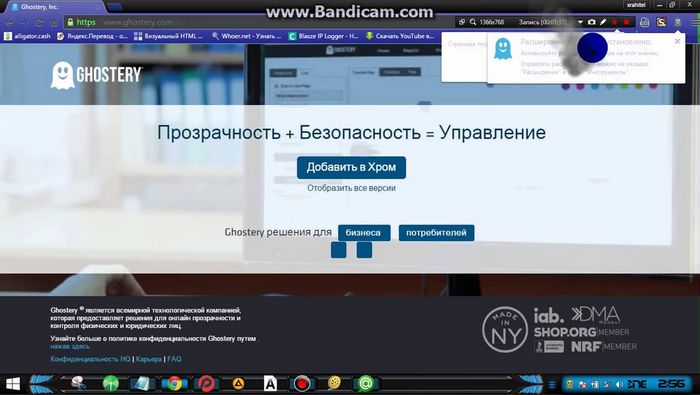

Интернет-браузеры

Что делать? Пресечь работу программ, отслеживающих ваши странствия по интернету.

Браузеры трудятся в двух направлениях: вы используете их чтобы больше определить об окружающем мире, а кто-то из этого окружающего мира применяет их чтобы определить кое-что о вас. Знали бы вы, сколько идентификационных файлов (куки-файлов) сгружается в ваш компьютер! От таких чисел волосы поднимутся дыбом кроме того у завсегдатаев сетевой среды.

Несомненно, многие куки-файлы оказываются очень нужными. К примеру, они оказывают помощь поддерживать постоянную сообщение с тем либо иным сервисом. Но многие из них существуют всего лишь чтобы помогать маркетологам более целенаправленно организовывать собственные рекламные кампании.

Существует сетевое средство — его работу поддерживает организация Network Advertising Initiative, — которое разрешает распознать тех, кто собирает о вас какую-либо данные. На браузере, что мы испытали, слежкой занимались 82 компании с этими, к примеру, заглавиями, как AppNexus, Criteo либо Datalogix.

Допустим, куки-файлы возможно, но имеется и более современные способы слежки за вашим сетевым поведением, и их обойти будет тяжелее. К примеру, кое-какие компании применяют «браузерную дактилоскопию». С ее помощью выискивают наборы либо паттерны компьютерных установок, таких как применяемые шрифты либо часовой пояс. Таковой комплект разрешённых позволяет привязаться к личности пользователя.

Гугл и Микрософт также не отстают в этом деле.

Они трудятся над методами идентификации, при которой возможно обойтись без куки-файлов, формулируют личные идентификаторы, в которых учитываются не только параметры персонального домашнего компьютера, но и ваши информацию о пользовании браузерами на планшетах и смартфонах. В принципе, совокупность Гугл окажет помощь связать воедино эти, применяемые во всех продуктах данной компании: это и почтовый сервер Gmail, и браузер Chrome, и ОС Android для мобильных устройств.

В данной области трудятся не только частные компании. Руководство США также может отслеживать информационный шлейф, остающийся за вами в вашем браузере. Вот одна из новостей прошлого года: АНБ подключилось к оптоволоконным кабелям, воображающим собой становой хребет интернета, так что сейчас посредством работы по сбору метаданных называющиеся Marina агентство взяло возможность восстанавливать историю выхода в сеть любого пользователя, выяснять его социальные связи, а в некоторых случаях кроме того расположение.

Повседневная защита

Помните о регулярных гигиенических процедурах для собственного браузера. Очищайте его от лишних куки-файлов, опустошайте кэш. Имеется некое количество браузерных примочек, каковые смогут сократить поток информационного сора, обрушивающегося на ваш ПК. К примеру, программа AdBlock Edge блокирует рекламный спам и поступающие со стороны трекеры либо «филеры».

Программа Disconnect разрешает вам заметить и пресечь чьи-то попытки отследить историю вашего хождения в сеть. (Оба эти дополнения трудятся с браузерами Firefox и Chrome. Рекомендуем применять Firefox, потому, что это браузер с открытым кодом.)

Экстренные меры

Допустим, вы живете в тоталитарном стране, состоите в рядах сопротивления его власти и нуждаетесь в настоящей анонимности. Тогда загрузите пакет программ Tor Browser Bundle. Данной услугой пользуются при выходе в сеть многие политические активисты, журналисты и — ничего не сделаешь! — кое-кто из криминального мира.

Tor объединяет ваши данные в зашифрованный пакет и пересылает его через некую глобальную добровольческую сеть, складывающуюся из 3000 серверов. Так он скрывает ваше местонахождение и затрудняет прочтение ваших зашифрованных данных.

Действительно, Tor имеет и собственные недочёты. Во-первых, он очень сильно тормозит, потому, что ваши эти проходят по крайней мере через три ретранслятора, и полоса пропускания сигнала на любом из них возможно не хватает широкой. Во-вторых, всего лишь загрузив на собственный компьютер эту совокупность, вы уже одним этим фактом завлекаете к себе внимание соответствующих национальных органов.

Как нам известно, АНБ создало совокупность называющиеся FoxAcid, которая отыскивает автомобили, где употребляется приложение Tor, и засылает в них собственные приложения для перехвата сообщений.

Но, в одном из документов, каковые огласил Сноуден, агентство признает: «У нас нет никакой возможности непрерывно раскрывать анонимность всех пользователей совокупности Tor». Имеется кроме этого «виртуальная личная сеть» (VPN) — это еще один уровень защиты, в котором шифруется информация, передаваемая на внешние компьютеры. Объединив услуги совокупности Tor и VPN, вы почувствуете себя более-менее защищенным.

Соцсети

Что делать? Подтвердить все предложенные вам установки, защищающие личную данные.

В 2011 году Макс Шремс, австрийский студент юридического факультета, запросил социальную сеть «Фейсбук» с требованием дать ему все сохраненные сетью эти, касающиеся его личности. Наряду с этим запросе Шремс опирался на один неизвестный пункт принятого в 1995 году закона ЕС о защите данных. Сперва студент взял только часть этих данных.

Он заявил протест и в следствии взял по почте CD, содержащий PDF-файл на 1222 страницы.

В этом файле находилась информация о трудоустройстве, о характере взаимоотношений с окружающими, подсмотренные подробности личной судьбе, фотографии и старая переписка, помеченные координатами мест, где они были сняты. В основном это была информация, которую Шремс предусмотрительно удалил собственными руками. Сейчас многие компании, трудящиеся в сфере хайтека, все более деятельно вторгаются в нашу жизнь, дабы позже выставить на продажу подобную данные.

К примеру, Гугл предлагает функцию Shared Endorsements, которая разрешает компаниям включать имя и фотографию пользователя Гугл Plus рядом с рекламными сообщениями, вывешиваемыми в его социальных контактах. Для этого хватит только того факта, что этот человек показал хоть какой-то интерес к рекламируемому продукту. В будущем вся эта информация может оказаться в базах рекрутерских компаний либо попасть в руки киберпреступников и сталкеров (охотников за информацией).

Повседневная защита

В каждой из социальных сетей, которыми вы пользуетесь, заявите самые твёрдые установки по защите личной информации, поставьте строгие ограничения для посторонних, запретив им доступ на ваши страницы. Дабы заблокировать программы-трекеры, каковые привязаны к опции «Поделиться», установите расширение Disconnect. Завершив сеанс визита социальной сети, выходите из аккаунта и заберите за привычку систематично чистить куки-файлы.

Экстренные меры — да ну их к линии, эти соцсети — лучше позовите друзей в лес на шашлык.

Email

Что делать? Включить дополнительные средства безопасности.

Само содержание ваших писем возможно менее увлекательным для стороннего наблюдателя, чем ваши метаданные — запись того, с кем вы контактируете и сколь довольно часто это происходит. В течение десяти лет посредством программы Stellar Wind АНБ накапливает метаданные по email. С 2007 и по 2011 год в эту базу включались и эти по гражданам США.

В рамках отдельной программы формировалась база перечней контактов из почтовых аккаунтов сотен миллионов человек. Скорость наращивания данной базы составляла 250 млн пользователей e-mail в год.

Побочным результатом данной деятельности стало разрушение двух работ, каковые до самого недавнего времени снабжали высокий уровень защиты, — и не только от американского руководства, но и от многих криминальных организаций и репрессивных режимов.

Обладатель техасской работы защиты электронной почты Lavabit Ладар Левинсон в августе прошлого года свернул работу собственного сервиса. Обстоятельством стало требование со стороны FBI выдать все ключи шифров, защищающих его сайт. Федеральная полиция мотивировала собственный запрос жаждой взять сведения о самом известном пользователе работы Lavabit — Эдуарде Сноудене, но, в то время, когда Левинсон внес предложение обеспечить доступ лишь к аккаунту известного разоблачителя, сыщиков таковой вариант не устроил.

Прошло всего пара часов затем инцидента, и о прекращении обслуживания заявила компания Silent Circle, занимающаяся шифровкой связи через email. Аргументируя это решение, она сказала, что, не смотря на то, что сами сообщения, пересылаемые через ее работу, остаются недоступными для чтения третьими лицами, протоколы электронной почты — SMTP, POP3 и IMAP — устроены так, что пользовательские эти остаются открытыми для шпионажа. «Мы сделали вывод, что отечественная работа электронной почты может сейчас поставить под удар и нас, и отечественную клиентуру, — говорит Джон Каллас из компании Silent Circle.

— Уже давно все смотрелось нормально, но на данный момент, по окончании откровений Сноудена, мы наблюдаем на обстановку вторыми глазами». Сейчас эти компании объединили свои силы в разработке новой работы, которая будет именоваться Dark Mail и защитит как содержимое Email, так и метаданные. Новый уровень секретности будет обеспечен благодаря тому, что шифры будут циркулировать лишь среди пользователей работы Dark Mail.

Повседневная защита

Стандартные протоколы, применяемые в email, не разрешают прятать те данные, которая входит в метаданные. Возможно только предложить методы защиты содержания писем. В то время, когда вы входите в почтовый коробку, расположенный на почтовом веб-сервере, убедитесь, что вы используете стандартные сетевые протоколы безопасности SSL и TSL (адресная строка браузера будет начинаться с https и покажется маленькой логотипчик с висячим замком).

В случае если у вас «почтовый клиент» под стационарный компьютер, убедитесь, что к SSL\TLS вы подключены через IMAP либо POP. В другом случае ваши Email будут отсылаться открытым текстом, дешёвым для чтения любому желающему. Помимо этого, рекомендуем включить двухфакторную аутентификацию, добавочную защиту, которую предлагают три ведущие почтовые работы — Gmail, Яху и Outlook.

Экстренные меры

Те, кому действительно нужно обезопасисть собственную переписку от посторонних глаз, применяют PGP (Pretty Good Privacy). Любой пользователь приобретает несколько ключей к шифровке — публичный ключ для кодирования и личный ключ для раскодирования. Публичный ключ дешёв каждому, тогда как личный ключ пользователь хранит при себе.

Отправляющая сторона шифрует собственный письмо посредством публичного ключа принимающей стороны. В следствии вместо письма получается какая-то нелепость.

Потому, что ключи имеются лишь у отправляющей и принимающей стороны, это сообщение неимеетвозможности расшифровать никто из появлявшихся на пути этого письма, включая и провайдера, снабжающего работу электронной почты. Действительно, PGP неимеетвозможности скрыть метаданные, а помимо этого, любой из ваших обозревателей также обязан пользоваться работой PGP.

Мобильные устройства

Что делать? Удаляйте ветхие приложения.

на данный момент нет потребности разрабатывать какое-то новейшее устройство для слежки за гражданами. Оно уже имеется и именуется смартфон. Милицейский работы не жалеют денег на установку ловушек IMSI (другими словами устройств, распознающих личность обладателя сотового телефона). Эти устройства встревают между сотовой антенной и мобильником.

Благодаря таковой технике возможно, скажем, вычислить участников демонстрации либо кроме того получить доступ к их переговорам. Такие же устройства смогут приобрести себе и хакеры.

Помимо этого, работы правопорядка смогут с легкостью принудить к сотрудничеству сторонние компании, истребовав с них пользовательские эти. В 2011 году компании, обслуживающие сотовую связь, удовлетворили 1,3 млн запросов касательно информации об их клиентуре. Передавались текстовые сообщения, другие сведения и местоположение абонентов.

Как правило клиенты, другими словами обладатели сотовых телефонов, оставались не в курсе.

Солидные ретейлеры также не брезгуют данными о расположении обладателей «трубок». Кое-какие торговые сети пробуют на данный момент, смотря за телефонами, воспроизводить маршруты, которыми отдельные клиенты движутся по громадному магазину. А ведь многие из приложений на сотовых телефонах смогут передавать своим разработчикам информацию о его расположении, перечни контактов и календарную данные.

Повседневная защита

В первую очередь удалите те приложения, которыми вы не пользуетесь: чем меньше приложений, тем меньше роботов-трекеров.

Экстренные меры

Работа Silent Phone может шифровать телефонные звонки ($10 в месяц, действует на платформах iOS и Android, действительно, подписчиками должны быть обе стороны переговоров). Имеется приложения, защищающие чаты IM и браузинг в сети. Предоплаченные телефоны меньше подвержены риску шпионажа, потому, что они не привязаны к какому-либо аккаунту.

А если вы опасаетесь, что вас засечет IMSI на протяжении какой-либо политической акции, лучше покиньте телефон дома.

Wi-Fi

Что делать? Шифроваться.

Всем как мы знаем, что, выходя в интернет через незащищенный роутер, вы машинально становитесь жертвой любого охотника, вооруженного дешевеньким программным обеспечением. Настроившись на ваш канал, он сможет легко засасывать пакеты данных 802.11, летающие между устройством и вашим компьютером Wi-Fi. Это может случиться и в кафе, и прямо у вас дома.

В сентябре прошлого года суд постановил, что Гугл может понести ответственность за ущерб, который связан с перехватом частных домашних сетей Wi-Fi при применении принадлежащих компании машин совокупности Street View. Гугл в ответ заявляет, что все это только недоразумение, — чужие сведения по Wi-Fi употреблялись только для определения точек, где нестабильно принимался сигнал GPS.

Повседневная защита

Беспроводные точки доступа к интернету реализуются в большинстве случаев с совокупностями WEP (Wired Equivalent Privacy) или WPA (Wi-Fi Protected Access). Они кодируют сообщения, проходящие между точкой доступа и вашим компьютером. Совокупность WPA — более современное и более действенное техническое ответ.

Экстренные меры

Объедините личную виртуальную сеть с пакетом Tor, и вы почувствуете себя как за каменной стеной (само собой разумеется, не на 100 процентов). А что вам даст громадную защищенность? Полный отказ от применения Wi-Fi.

Статья «Цифровая защита» размещена в издании «Популярная механика» (№137, март 2014).

Случайные записи:

- Безопаснее безопасных: тест-драйв электробритвы braun series 7 799cc-7

- Как выбрать видеорегистратор: обзор средней ценовой категории

кто следит за вами в сети!

Похожие статьи, которые вам понравятся:

-

Гибкие электроды помогут следить за нейронами долгие годы

Исследователи Гарвардского университета внесли предложение биосовместимую совокупность эластичных микроэлектродов для долгосрочного мониторинга…

-

Как следить за домом через телефон

Создатель канала «ZBS Kitai» показывает, как смотреть за домом, руководя камерой наблюдения через телефон, применяя интернет. Подключаем iР-камеру…

-

Технология лазерно-ультразвуковой структуроскопии поможет следить за качеством 3d-печатных изделий

Исследовательская несколько НИТУ «МИСиС» создала прибор лазерно-ультразвуковой диагностики материалов с разрешением в субмиллиметровом диапазоне. Новая…

-

Создана первая система искусственного интеллекта на базе спинтронных элементов

Применяемые на данный момент совокупности ИИ (ИИ) функционируют на базе вычислительных совокупностей, в базе которых лежат совсем классические…